Схема подключения группы безопасности котла

Группа безопасности котла в системе отопления

В обвязке котельных установок используются различные элементы, каждый из которых выполняет отведенную ему функцию. Одни обеспечивают циркуляцию теплоносителя, другие его распределяют или перекрывают, третьи отвечают за фильтрование или компенсацию расширяющегося объема жидкости. Существуют и устройства, предотвращающие возникновение аварий в нештатных ситуациях. В данной статье мы осветим вопрос, какую роль играет группа безопасности котла в системе отопления, из чего она состоит и как правильно устанавливается.

Устройство и назначение группы безопасности

В сущности, этот простой элемент состоит из трех разных приборов, установленных на общем коллекторе. Последний изготавливается из латуни или нержавеющей стали и имеет 3 посадочных места в виде отверстий с резьбой.

Снизу коллектор оснащен резьбовой муфтой для присоединения к системе отопления. Сверху к нему прикручиваются:

Сверху к нему прикручиваются:

- манометр;

- автоматический воздухоотводчик;

- сбрасывающий предохранительный клапан.

Соответственно, группа безопасности отопления объединяет в себе 3 функции, разберем каждую из них подробнее. Манометр служит для визуального контроля за давлением воды в котловом баке и системе в целом. Также он играет важную роль при заполнении сети трубопроводов и настройке давления в том случае, когда система отопления – закрытого типа.

Основная функция воздухосбрасывателя — сервисная. Внутри него имеется камера с поплавком, механически связанным с клапаном, что открывается при отсутствии воды. Задача прибора — удалять воздух при заполнении котла и системы теплоносителем, а также в процессе эксплуатации. Есть и дополнительная функция – выпуск первых порций пара, образующегося в котловом баке при перегреве.

Предохранительный клапан – это аварийное устройство, сбрасывающее воду, пар или их смесь в случае превышения установленного порога давления. Получается, что принцип работы группы безопасности котла заключается в контроле и предупреждении аварийных ситуаций, связанных с закипанием теплоносителя в водяной рубашке теплогенератора. Ведь что при этом происходит? Сначала манометр регистрирует рост давления, потом появляющийся пар уходит через воздухосбрасыватель, и последняя стадия – сброс воды или пароводяной смеси из системы предохранительным клапаном.

Получается, что принцип работы группы безопасности котла заключается в контроле и предупреждении аварийных ситуаций, связанных с закипанием теплоносителя в водяной рубашке теплогенератора. Ведь что при этом происходит? Сначала манометр регистрирует рост давления, потом появляющийся пар уходит через воздухосбрасыватель, и последняя стадия – сброс воды или пароводяной смеси из системы предохранительным клапаном.

Если бы группа безопасности в системе отопления отсутствовала, то за перегревом неминуемо последовал бы взрыв оболочки агрегата со всеми вытекающими последствиями. А так, если не предпринимать никаких действий, сбросной клапан будет сливать воду до тех пор, пока давление не войдет в допустимые рамки. В подавляющем большинстве котельных установок верхний порог давления составляет 3 Бар, хотя есть экземпляры с максимальным рабочим давлением 1.6—2 Бар.

Сфера применения

Оказывается, группа безопасности для отопления нужна далеко не всегда, но по желанию домовладельца может быть установлена в любой системе и служить подстраховкой.

Примечание. В закрытых системах отопления с газовым или электрическим котлом группа безопасности чаще всего ставится для удобства контроля и обслуживания.

А вот источники тепла на твердом топливе обладают большой инерцией и сразу остановиться не могут. Даже автоматизированным пеллетным котлам требуется немного времени, чтобы сжечь топливо, попавшее в зону горения. А представьте себе топку, полную горящих дров? Термостат или контроллер при росте температуры в рубашке перекроют воздух моментально, но процесс прекратится далеко не сразу. Дрова не погаснут, а станут тлеть и в результате температура воды вырастет еще на несколько градусов. Предотвратить вскипание и взрыв может только группа безопасности для твердотопливного котла, оттого она является непременным атрибутом теплогенераторов этого типа.

Примечание. Большинство производителей изначально комплектуют свои твердотопливные агрегаты группой безопасности.

Указания по монтажу

Если дровяной или угольный котел не укомплектован группой безопасности, то ее без проблем можно купить отдельно или собрать самостоятельно. Здесь главное — правильно подобрать приборы под свой теплогенератор. Технические характеристики автоматического воздухоотводчика большой роли не играют, а вот манометр и аварийный клапан подбираются по величине максимального рабочего давления, указанного в инструкции по эксплуатации на котел.

Вообще, установка группы безопасности в системе отопления никакой сложности не представляет, это может сделать любой человек при наличии стандартного набора слесарного инструмента. Монтаж может осуществляться двумя способами:

- постановка на «родной» штуцер, выходящий из котла;

- врезка в подающий трубопровод на выходе из теплогенератора.

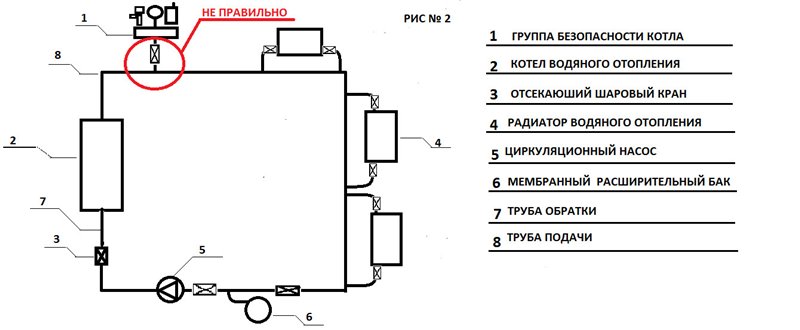

Важно. При установке элемента следует помнить одно главное правило: на участке между выходным патрубком агрегата и группой безопасности запрещается ставить какую-либо арматуру и не допускается подключение других устройств с помощью тройника. Длина этого участка должна быть как можно меньше, в идеале приборы ставятся у самого котла. Ниже на фото показан весь набор перечисленных нарушений:

При установке элемента следует помнить одно главное правило: на участке между выходным патрубком агрегата и группой безопасности запрещается ставить какую-либо арматуру и не допускается подключение других устройств с помощью тройника. Длина этого участка должна быть как можно меньше, в идеале приборы ставятся у самого котла. Ниже на фото показан весь набор перечисленных нарушений:

Когда группа ставится на подающей магистрали, то следует выбрать такое место, чтобы от входа в котельную были хорошо видны показания манометра. Иногда для этого нужно выполнить монтаж группы безопасности на вертикальном отрезке трубы или специальном кронштейне, прикрепляемом к стене. К выходному патрубку предохранительного клапана следует подсоединить шланг (лучше прозрачный) и опустить его в пластиковую канистру или канализацию. Первый вариант хорош тем, что по наличию воды в емкости вы всегда будете замечать, когда в ваше отсутствие котел работал в критическом режиме.

Заключение

Группа безопасности для отопления с расширительным баком

Группа безопасности для отопления с расширительным баком – это набор элементов, которые обеспечивают защиту системы отопления от превышения допустимого максимального значения давления.

Зачем нужна и принцип работы

Любая система отопления работает в определённом диапазоне значений давления. Оно меняется в зависимости от степени нагрева и охлаждения жидкости в сети. Когда теплоноситель нагревается, он расширяется, тем самым увеличивая давление в ней.

Группа безопасности нужна для того, чтобы предотвратить разрыв труб, протечки из запорной арматуры или поломки других элементов системы отопления из-за высокого давления. С помощью неё контролируется давление, и при достижении максимально допустимого его значения, она сбрасывает необходимое количество теплоносителя из сети.

Группа безопасности состоит из следующих элементов:

- Аварийного (предохранительного) клапана;

- Автоматического воздухоотводчика;

- Манометра.

Схема группы безопасности на отопление

Все они присоединены к одному основанию – консоли. Соединение консоли, корпуса аварийного клапана и воздухоотводчика производится методом горячей ковки. Поворотная крышка на предохранительном клапане выполнена из термостойкого нейлона.

Поворотная крышка на предохранительном клапане выполнена из термостойкого нейлона.

В любых системах отопления не должно быть воздуха. Из-за него в сети возникают шумы, а также быстрее выходят из строя некоторые элементы сети, например, циркуляционный насос. Попадание воздуха в систему отопления неизбежно во время заполнения её теплоносителем.

Также он выделяется из жидкости, когда она нагревается до высоких температур. Для того чтобы удалить его из системы, используются автоматические воздухоотводчики.

С помощью манометра осуществляется визуальный контроль над давлением в сети. Аварийный клапан производит сброс теплоносителя из системы для снижения давления. Направление сброса жидкости показано стрелочкой на корпусе устройства. Это необходимо для того, чтобы во время выброса теплоносителя он не попал на человека.

Лучше всего подсоединить к предохранительному клапану пластиковую трубку, а её подвести к ёмкости. Это не только сделает его использование более безопасным, но и поможет следить за работой и проверять, сколько теплоносителя сбросил и в рабочем ли он состоянии.

Воздухоотводчик — важная часть группы безопасности на отопление

Если клапан длительное время бездействовал, то из-за загрязнений он может начать протекать, тем самым снижая давление в сети. Поэтому периодически его нужно прочищать. Чтобы открыть клапан, проворачивают крышку по направлению стрелки.

Обратите внимание! Сливной шланг подбирается того же диаметра, что и выходное отверстие на аварийном клапане, чтобы он не создавал препятствий во время выброса теплоносителя из системы отопления.

Схема подключения

В напольном котле, в отличие от настенного, нет встроенного циркулярного насоса, экспанзомата и группы безопасности. Всё это нужно установить снаружи него. Труба для подачи подключается сверху котла и там же монтируется группа безопасности.

Правильная установка группы безопасности, где она находится на расстоянии от крана и не мешает ему

Между котлом и группой безопасности не должно быть запорной арматуры, фильтров или других элементов. Например, если кран окажется закрытым, то случится авария.

Например, если кран окажется закрытым, то случится авария.

Обратите внимание! Группа безопасности всегда монтируется только в вертикальном положении и выше котла.

Группа безопасности может быть представлена в фирменном виде. Главный элемент в ней — это аварийный клапан, который сбрасывает давление. В некоторых случаях можно установить вместо всей группы безопасности лишь один аварийный клапан на тройнике.

Очень часто группу безопасности ставят сразу над котлом, и в момент сброса клапаном давления, жидкость попадает на котёл, что недопустимо, если он электрический. Поэтому, если группа безопасности установлена над котлом, то к аварийному клапану подсоединяется трубка, и её отводят в сторону. Под ней ставится ёмкость для жидкости.

Схема подключения группы безопасности в системе отопления с расширительным баком

Схема обратки выполняется следующим образом (по направлению от котла) – запорный кран, циркуляционный насос, фильтр-грязевик, второй запорный кран, тройник с краном для подключения экспанзомата и краном для заполнения сети. Для систем с такой простой схемой не требуется установка обратного клапана. Фильтр-грязевик монтируется косым отводом вниз. Ротор насоса должен находиться горизонтально, а клеммная коробка в верхнем положении.

Для систем с такой простой схемой не требуется установка обратного клапана. Фильтр-грязевик монтируется косым отводом вниз. Ротор насоса должен находиться горизонтально, а клеммная коробка в верхнем положении.

Обратите внимание! Нельзя монтировать экспанзомат перед первым запорным краном.

Экспанзомат компенсирует колебания давления в системе отопления. Вода нагреваясь, расширяется. Чтобы через аварийный клапан не сбрасывалось давление, его снижает расширительный бачок. Объём экспанзомата должен быть равен минимум 1/10 от всей системы.

Например, если объём котла 80 л, а системы отопления 140 л, то общий объём равен 220 л. Следовательно, для стабильной работы требуется расширительный бачок объемом 22 л. Специалисты рекомендуют брать экспанзомат большего размера – 1/7-1/8 от объёма всей системы.

Расширительный бак в закрытой системе отопления

В качестве уплотнителя для резьбовых соединений рекомендуется использовать ФУМ-ленту, лён, пасты или другие уплотнительные средства, которые обеспечат герметичное соединение всех элементов даже во время сильных нагрузок.

Установка группы безопасности в закрытую систему отопления

Группа безопасности в системе отопления

Пользователи индивидуальных систем отопления обязаны самостоятельно следить за тем, чтобы отопительное оборудование функционировало максимально безопасно. С этой целью должна быть установлена группа безопасности в системе отопления, т. к. она предотвратит чрезмерное давление и минимизирует риск завоздушивания, благодаря чему все приборы будут полностью работоспособными. Такая группа представляет собой комплекс приборов, которые обеспечивают безаварийное функционирование сети и контроль давления рабочей жидкости.

Подробнее о том, что собой являет группа безопасности, из каких элементов она состоит и как устанавливается, и пойдет речь в сегодняшней статье.

Популярные производителя, цены

Для удобства пользователей информация о производителях приведена в виде небольшой таблицы.

Таблица 1. Изготовитель групп безопасности для отопления

Среднерыночная стоимость, в рублях

Производятся в двух модификациях – Professional (имею круглую форму) Standart (может быть двух типов – квадратным и латунным).

Все модели предназначаются для защиты отопительной системы закрытого типа, а еще для установки расширительного бака.

От 1308 до 1422

Выпускается всего в одной модификации, а именно – Fado-1.

Латунная группа безопасности в системе отопления, которая может быть использована с теплогенератором, баком или системой «теплого пола». Весит 550 граммов.

Изготавливается в двух модификациях – для защиты отопительного котла и для защиты расширительного бака.

Подключение нижнего типа, показатель номинального давления составляет 10 атмосфер. Температура рабочей жидкости не должна превышать 110 градусов. Еще одна особенность моделей – это внутренняя резьба.

От 2965 до 3320 (в зависимости от модификации)

Эти группы выпускаются в пяти модификациях, но все они предназначаются для защиты отопительного котла. На рынке присутствуют такие модели блоков Watts:

— KSG-30;

— KSG-30 N;

— KSG-30/20М-ІСО;

— KSG-30/25М-ІСО

Все эти модификации выполнены на стальной консоли (исключением является разве что KSG-30 N, у которой все элементы находятся внутри латунного корпуса). Устанавливаются над теплогенератором, в вертикальном положении.

Устанавливаются над теплогенератором, в вертикальном положении.

От 2625 до 5650

Как видим, выбор достаточно велик, но за качество – собственно, как и везде – придется заплатить больше.

Основные причины гидравлического удара в системе водоснабжения

Ранее мы рассказывали о том почему возникает и как предотвратить гидроудар в системе отопления, в дополнение к этой статье советуем вам ознакомится с данной информацией читайте об этом тут

Конструктивные элементы прибора

Любая группа безопасности – это металлический корпус, в котором заключены такие устройства:

- предохраняющий клапан;

- манометр;

- воздухоотводчик.

Разберемся со структурой и предназначением каждого из элементов.

Элемент №1. Предохраняющий клапан

Такой клапан пре

Как устроена система отопления | Видео

Где правильно установить расширительный бак и группу безопасности

Рассмотрим, как правильно расположить узлы на системе отопления.

Правильное устройство таково: расширительный бак – перед насосом, а группа безопасности – на выходе из котла. Хотя возможны изменения в угоду рациональности.Так, устанавливаемая, как правило, на выходе из котла группа безопасности допускает расположение на подаче, т.е. на выходящем трубопроводе. Единственное отличие наблюдается в разнице давления, когда стрелка может показывать отклонения на 0,1.

Та же самая разнообразная установка касается и расширительных баков. К примеру, если их 2, то можно установить по одному в начале и в конце системы.Однако в любом случае следует придерживаться классического размещения.

серж

5 октября 2016

разве расширитель надо ставит к верх ногами там же воздух будет собер…

Ответить

Евгений

3 октября 2016

Добрый день! Собираюсь делать отопление, мучает один нюанс… Монтировать систему придется двух трубную, причем электрокотел (со встроеным насосом) будет находиться внутри системы (если можно так выразиться), т. е. получается два круга большой (основная часть дома на 4 радиатора) и малый (на 2 радиатора).. Так вот при такой схеме циркуляция отопителя будет равномерной или к примеру через малый круг, т.к. меньше сопротивление? Если можете сказать электронную почту могу выслать схему для наглядности

е. получается два круга большой (основная часть дома на 4 радиатора) и малый (на 2 радиатора).. Так вот при такой схеме циркуляция отопителя будет равномерной или к примеру через малый круг, т.к. меньше сопротивление? Если можете сказать электронную почту могу выслать схему для наглядности

Ответить

Admin

» Евгений

4 октября 2016

Теплоноситель будет циркулировать по той ветки, где меньше гидравлическое сопротивление, наверняка это будет малая ветка. Чтобы равномерно распределить теплоноситель по 2 веткам, нужно поставить вначале малой ветки шаровой или регулировочный кран.

Когда запустите и разогреете систему, проверьте, равномерно ли греют радиаторы у каждой ветки. Если нет, то тогда с помощью крана, который установлен на малой ветки, начните уменьшать поток теплоносителя, до тех пор пока радиаторы на обоих ветках не будут греть одинаково.

Ответить

Виктор

3 августа 2016

добрый день! В магазине при покупке труб продали трубы сечением на 32 и 20, а в видео везде говориться про 32 и 25. Мне необходимо заменить или можно и 20 поставить?

Мне необходимо заменить или можно и 20 поставить?

Ответить

денис

26 октября 2015

установил электрокотел, подача-снизу, обратка-сверху. расширителый бак я могу в любое место поставить, или нет, скажите пожалуйста.

Ответить

Admin

» денис

27 октября 2015

Расширительный бак рекомендуется ставить на обратку, но если поставите в другом месте, это не критично, все будет работать.

Вообще у электрокотлов, подача сверху, а обратка снизу. Из котла по подающей трубе (подача) поступает в систему нагретый теплоноситель, а по обратке возвращается в котел из системы отопления охлажденный теплоноситель.

Также можете посмотреть видео схемы отопления с электрокотлом (здесь обратка снизу, подача сверху).

Ответить

Илья

10 июня 2015

Почему перед группой безопасности не установлен отсечной кран? В случае замены одного из ее элементов нечем отсечь ее от работающей системы! Циркуляционный насос также должен иметь обход (байпас), иначе невозможно заменить насос или филтр в работающей системе.

Ответить

Admin

» Илья

10 июня 2015

1. Группа безопасности состоит из воздухоотводчика, манометра, элемента сброса давления, тут просто нечему ломаться. Также перед группой безопасности не ставят отсекающий кран, чтобы случайно кто-то не повернул кран в закрытой положение. Аналогично (если вы делаете отопление не у себя дома, а на чужом объекте), не рекомендуется ставить отсекающий кран перед расширительным баком (можно поставить, но обязательно снимите ручку).

2. В системе отопления загородного дома установка байпаса для насоса не имеет особого смысла. Так как, если выходит из строя насос, то циркуляция в системе прекращается и отопление прекращает работать. Байпас для насоса, нужно ставить в крупных системах, где имеется более одного насоса.

Ответить

Александр

11 мая 2015

А можно ли обратку после цирк.насоса продолжить той же трубой из МП d=26, что и магистраль? Ведь у котла вход и выход 1 1/4″. Или нужно обязательно не меньшим диаметром чем у насоса (1″)?

Ответить

Admin

» Александр

11 мая 2015

Да, можно. И именно так и делают. После насоса магистральная труба имеет такой же диаметр, как и до насоса. А выходы подключения у котла зависят от модели и могут быть различными (3/4, 1, 1 1/4 и т.д.) и это ни как не влияет на размер магистральной трубы.

И именно так и делают. После насоса магистральная труба имеет такой же диаметр, как и до насоса. А выходы подключения у котла зависят от модели и могут быть различными (3/4, 1, 1 1/4 и т.д.) и это ни как не влияет на размер магистральной трубы.

Ответить

Максим

2 мая 2015

Вот вы говорите 170 ватт на квадратный метр, дело в том что мощность всех радиаторов приводиться при температуре90/70°Cв реальности в системе не будет таких температур??? Как правильно посчитать радиатор градусов так 55-60 теплоносителя????? Спасибо!

Ответить

Admin

» Максим

4 мая 2015

170 Вт на 1 м2 – это оптимальный расчет мощности для радиаторов. Такая цифра появилась из практики. В книгах по отоплению предлагают использовать 100 Вт на м2, но такой мощности (для загородных домов) будет не хватать из-за того что, как вы правильно заметили температура теплоносителя будет в районе 60 градусов, но более важное это утепленность дома и неизбежные теплопотери.

В городских квартирах у нас только одна стена контактирует с улицей, в загородных домах, таких стен гораздо больше + пол и крыша. Поэтому теплопотери значительно выше и чтобы температура внутри дома в зимний период оставалась комфортной нужно использовать в расчетах 170 Вт/м2. Если же взять в расчет 100 Вт, то при низкой температуре на улице, котел будет работать на максимальной мощность, что значительно увеличит расход топлива и не факт, что в доме будет поддерживаться комфортная температура.

В загородном отоплении очень большую роль играет утепление.

Ответить

Ерик

» Admin

23 августа в 21:43

У меня тоже гоняет по малому кругу через котел в расширительный

Ответить

Дмитрий

16 ноября 2014

Четкое и понятное описание с чертежными графическими описаниями сильно помогло мне в понимание этой темы.

Ответить

Монтаж группы безопасности в системе отопления из металлопластиковых труб

Порядок работ

Группа безопасности устанавливается на выходе из котла и монтируется на магистральную металлопластиковую трубу 26 диаметра.

Для монтажа нам понадобятся:

1. Тройник 26×20×26 пресс

2. Соединение 20 пресс × 3/4 нр (наружная)

3. Отрезок металлопластиковой трубы 20 диаметра

Последовательность опрессовки деталей может быть любая. Резьбовые соединения герметизируем льном (за исключением тех мест, где используются резиновые прокладки). Если в котле уже установлена группа безопасности, то дублировать ее в системе отопления нет необходимости.

Группа безопасности котла отопления

Работа системы отопления дома – это уравновешенный процесс, который должен контролироваться автоматически. Кроме поддержания в трубопроводах оптимальных показателей температуры,должны предусматриваться меры предосторожности при появлении внештатных ситуаций. Это может быть резкий перепад давления в магистрали.Для обеспечения в отопительной системе сброса теплоносителя и необходимого давления, устанавливается группа безопасности.

Функции группы безопасности

При работе отопительного котла теплоноситель испытывает температурное воздействие, что становится причиной его расширения и увеличения давления в трубопроводах. Поэтому при проектировании системы отопления следует учитывать следующие параметры:

Поэтому при проектировании системы отопления следует учитывать следующие параметры:

— давление – не более 3 атм;

— температуру в пределах 65-95º.

В основном такие показатели зависят от материала, из которого выполнены трубы и их физических параметров.

В отопительных системах открытого типа компенсация производится посредством расширительного бака. Но в закрытых системах необходимо соблюдение мероприятий по безопасности.

Многие газовые и некоторые виды твердотопливных котлов имеют систему контроля температуры и давления. Но она может выходить из строя. Для таких внештатных случаев и требуется монтаж группы безопасности.

Конструкция системы

Конструкция группы безопасности состоит из следующих элементов: манометра, воздухоотводчика и предохранительного клапана.

Манометр отображает текущее давление в отопительной системе. Также в устройстве для визуального контроля имеются дополнительные шкалы с минимальным и максимальным параметром давления.

При внезапном увеличении температуры воды в систему выделяется пар. Чтобы быстро нормализовать температуру, следует оперативно вывести избытки воздуха. Эту функцию реализует воздухоотводчик. К дополнительным опциям воздухоотводчика относят защиту отопительных элементов от коррозии и снижение шума при работе отопительной системы.

Чтобы быстро нормализовать температуру, следует оперативно вывести избытки воздуха. Эту функцию реализует воздухоотводчик. К дополнительным опциям воздухоотводчика относят защиту отопительных элементов от коррозии и снижение шума при работе отопительной системы.

При нагреве теплоносителя возникает его расширение. При определенном давлении срабатывает предохранительный клапан, ликвидирующий избытки. Клапан — это вентиль, где пружина прижимает закрывающийся шток. Натяжение пружины производится в заводских условиях, клапан регулируется под определенное давление. В процессе установки, клапан можно вручную отрегулировать по показателям манометра. В основном он настраивается на максимальный показатель 2-3 атм.

Такая комплектация группы безопасности отопительных котлов является стандартной. Кроме этих трех элементов, система может включать дополнительные датчики температуры и смесительный узел.

Принцип работы

Если в отопительной системе возникает сбой и избыточное повышение давления в тепловом контуре, пружина клапана не удерживает теплоноситель и открывает вентиль. Возникает сброс избыточного теплоносителя через боковой отвод предохранительного клапана. Чтобы не получить ожог при резком открытии клапана, на боковой отвод устанавливается отводная труба, направляющаяся в канализацию. Избыточной жидкости образуется немного, но при ее застое возможна поломка всей системы.

Возникает сброс избыточного теплоносителя через боковой отвод предохранительного клапана. Чтобы не получить ожог при резком открытии клапана, на боковой отвод устанавливается отводная труба, направляющаяся в канализацию. Избыточной жидкости образуется немного, но при ее застое возможна поломка всей системы.

Чтобы производить визуальный контроль чистоты трубы, сброс выполняется через воронку.

Установка системы

Правильная работа группы безопасности связана с правильной и грамотной установкой. При проектировании системы отопления должна быть предусмотрена установка запорной арматуры, отсекающей приток теплоносителя в процессе выполнения ремонта, или замена некоторых деталей. При этом часто делается ошибка путем монтажа шарового крана перед системой безопасности котла. Такое нарушение является грубым и не соответствует правилам установки. При перекрытии система безопасности не способна реализовывать свои функции.

Чтобы не возникало подобных случаев, монтаж группы безопасности должен проводиться по определенной схеме в вертикальном положении в верхней зоне трубы, подходящей котлу. Не нужно устанавливать запорную арматуру перед группой безопасности или же, если вы поставите, то лучше снять ручку, чтобы никто случайно не повернул ее в закрытое положение.

Не нужно устанавливать запорную арматуру перед группой безопасности или же, если вы поставите, то лучше снять ручку, чтобы никто случайно не повернул ее в закрытое положение.

В некоторых случаях все элементы устанавливаются в отдельности, чтобы предохранительный клапан располагался выше котла. Но в основном несколько прибором заменяются одним, где на полом корпусе монтируется воздухоотводчик, манометр и предохранительный клапан.

После установки, систему необходимо исследовать на герметичность, подвергну испытанию гидравлическим (гидростатическим) способом на основании ГОСТ 24054 и ГОСТ 25136.

Техническое обслуживание и использование

Для работоспособности групп безопасности следует приоткрыть колпачок на автоматическом воздухоотводчике. При эксплуатации нужно не менее 1 раза в год проводить проверку работоспособности предохранительного клапана. В устройстве, долго не срабатывающем, между тарелкой и седлом могут появиться загрязнения. Это становится причиной протечек и утраты давления в системе отопления. Чтобы этого не случилось, необходимо проводить периодическую промывку клапана путем проворачивания поворотной крышки по стрелке.

Чтобы этого не случилось, необходимо проводить периодическую промывку клапана путем проворачивания поворотной крышки по стрелке.

Стоимость системы

В основном стоимость группы безопасности котла отопления определяется параметрами, изготовителем и наличием дополнительных опций. Главной характеристикой является мощность прибора, на основании которой и подбирается определенная модель. Чем мощнее оборудование, тем больше размер проходного сечения у предохранительных клапанов, выбираемых на основании номинального рабочего давления системы.

Дмитрий

20 октября 2016

Добрый день! Что можете сказать про группу безопасности на полой консоли, к которой сразу крепится гидропневмобак? НапримерVT.495.0.0. Позиционируется как группа безопасности расширительного бака. Достаточно будет поставить такой узел вместе с баком, или есть какие то недостатки?

Ответить

Владимир.

5 мая 2016

Проконсультируйте по подбору группы безопасности. Зависит ли её выбор от мощности котла? Или еще какие-либо параметры нужно учитывать? Предохранительный клапан имеет общую настройку или индивидуальную? У меня мощность котла 11 кВт.

Зависит ли её выбор от мощности котла? Или еще какие-либо параметры нужно учитывать? Предохранительный клапан имеет общую настройку или индивидуальную? У меня мощность котла 11 кВт.

Ответить

Андрей

11 января 2016

вот сломался предохранительный клапан, а крана нет, систему сливай

Ответить

Илья

10 июня 2015

Почему перед группой безопасности не установлен отсечной кран? В случае замены одного из ее элементов нечем отсечь ее от системы!

Ответить

Егор

26 ноября 2014

По видеоролику выглядит просто и элегантно. Конечно, это при способе присоединения «прессованием»! При газосварке — процедура дешевле, но намного хлопотнее и опасней!

Ответить

Группа безопасности в системе отопления

Каждая замкнутая отопительная система должна быть укомплектована группой безопасности, — приборами, обеспечивающими безопасность сосудов, работающих под давлением. Это:

- манометр;

- предохранительный клапан;

- автоматический воздухоотводчик.

Рассмотрим по порядку каждый их них, и как они должны правильно применяться и устанавливаться.

Манометр

Манометр в домашних системах отопления применяется с диапазоном показаний до 4 атм. Ведь рабочее давление отопления частного дома – 1,5 – 2,0 атм. Повышение до 3 атм считается уже аварийным.

Требование к манометру – от известного производителя, хорошо читаемые показания. Иногда на приборе выводится и температурные показания, что полезно и удобно.

Установка должна быть такой, чтобы прибор был всегда на виду, бросался бы в глаза при входе в помещение. Не допускается закрывать, загромождать вид.

Предохранительный клапан

Назначение – не допустить опасного повышения давления, сбросить часть теплоносителя с замкнутого пространства. Для домашней сети обычно применяются устройства, настроенные на 3 атм, что подбирается в магазине.

На этом клапане всегда имеется ручка (рычажок), для его открытия. С помощью него можно спустить часть теплоносителя с системы. Бывает, что это устройство подтекает, тогда достаточно открыть-закыть рычагом несколько раз, что может удалить мусор струей.

Бывает, что это устройство подтекает, тогда достаточно открыть-закыть рычагом несколько раз, что может удалить мусор струей.

Клапан не предназначен для постоянного срабатывания, при частом открытии засоряется отложениями, течет, выходит со строя.

Автоматический воздухоотводчик

Устройство удаляет скапливающийся воздух. Устанавливается только в вертикальном положении, в верхней точке труб, — действует на основе того, что легких воздух стремится выйти вверх.

Игольчатым клапаном управляет поплавок в корпусе. Как только жидкость вытесняется парами, воздухом, ее уровень в корпусе прибора понижается, поплавок опускается, клапан открывается и воздух выходит наружу.

Также устройство может подтекать со временем, что устраняется чисткой игольчатого клапана.

Как регулируется давление в системе отопления

При нагреве жидкость расширяется, если она будет в ограниченном объеме, то просто разорвет весьма крепкие стены, так как почти не сжимается.

Для компенсации расширения жидкости в систему включают расширительный мембранный бак, 1/10 по объему от теплоносителя, одна половина которого накачивается воздухом. Именно воздух может сжиматься, в результате чего, давление при расширении жидкости возрастает не значительно, чаще находится в пределах 1,5 – 2,0 атм.

Именно воздух может сжиматься, в результате чего, давление при расширении жидкости возрастает не значительно, чаще находится в пределах 1,5 – 2,0 атм.

Первоначально бак накачивается воздухом, обычно до 1,5 атм, после чего система заполняется холодным теплоносителем. Подробней о выборе и применении мембранного бака

Где устанавливается группа приборов

Три устройства, — манометр, клапан, воздухоотводчик, обычно устанавливаются на одной гребенке на подаче, не далее, чем 1,0 метр от выхода из котла. Чтобы оперативно реагировать на изменения ситуации, которая чаще меняется под воздействием теплообменника твердотопливного котла. Обычно это и самая высокая часть трубопровода.

Группа безопасности — Построй свой дом

При проектировании котельной используются различные приборы, каждый из которых выполняет определенную функцию. Одни отвечают за циркуляцию теплоносителя, другие за компенсацию его расширения при нагревании, третьи распределяют либо перекрывают ток теплоносителя. Но одним из самых важных компонентов системы отопления является группа безопасности. Вот о том, как выглядит сейчас группа безопасности и стоит ли ее устанавливать, мы и поговорим в этой статье.

Но одним из самых важных компонентов системы отопления является группа безопасности. Вот о том, как выглядит сейчас группа безопасности и стоит ли ее устанавливать, мы и поговорим в этой статье.

Основной задачей группы безопасности является своевременное предотвращение критического повышения давления в системе отопления, а также удаление из нее воздуха. В стандартный комплект безопасности для системы отопления входит оборудование, обеспечивающие круглосуточный контроль параметров теплоносителя.

Устройство группы безопасности

Группа безопасности является достаточно простой и состоит из трех приборов, установленных на общем коллекторе. Сам коллектор изготавливается из латуни или нержавеющей стали и имеет три посадочных места в виде отверстий с резьбой. В нижней части коллектор оснащен резьбовой муфтой, которая служит для присоединения к системе отопления. Сверху к нему прикручиваются: манометр, автоматический воздухоотводчик, а также сбрасывающий предохранительный клапан. Перечисленные приборы обеспечивают группе безопасности три функции, которые она и выполняет.

Перечисленные приборы обеспечивают группе безопасности три функции, которые она и выполняет.

Манометр группы безопасности

Манометр группы безопасности помогает регулировать рабочее давление в системе отопления. Я уже говорил подробно об Поэтому здесь обращу ваше внимание только на нюансах, касающихся группы безопасности. И прежде всего, это шкала манометра. Манометры выпускаются с разной шкалой. Все зависит о того какое давление и в какой среде он будет мерить. Что касается системы отопления, то здесь используются манометры с максимальным значение шкалы 4 Атм. Лучше, если шкала будет разноцветной, тем самым давая возможность не обращать внимание на ее числовые значения. Зеленый сектор — давление в норме, красный сектор – аварийное состояние системы отопления.

Лучше всего, если манометр группы безопасности будет оснащен двумя стрелками: черной и красной. Черная стрелка показывает рабочее давление в системе отопления, а красная контролирует перемещений черной стрелки в ту или другую сторону..jpg) Это важно, так как вы заранее будите знать, что происходит с давлением в системе и сможете предпринять необходимые меры, не допуская аварийного отключения котла. Красная стрелка устанавливается вручную в момент настройки давления системы.

Это важно, так как вы заранее будите знать, что происходит с давлением в системе и сможете предпринять необходимые меры, не допуская аварийного отключения котла. Красная стрелка устанавливается вручную в момент настройки давления системы.

Воздухоотводчик группы безопасности

Воздухоотводчик группы безопасности, его еще называют автоматический клапан для отвода воздуха, вместе с другими приборами крепится в самой верхней точке для того, чтобы воздух мог легко выходить. Принцип работы воздухоотводчика схож на работой крана Маевского. Отличие состоит только в том, что воздух из него отводится автоматически при превышении критического давления. Важность такой работы воздухоотводчика состоит в том, что вы практически не видите, когда и как выходит воздух из системы отопления. Это особенно важно в случаях возникновения аварийных ситуаций, когда при отсутствии должной реакции со стороны терморегулятора теплоноситель может закипеть.

Присоединение воздухоотводчика к коллектору должно быть герметичным, поэтому для этого применяются латунные или стальные, из нержавеющей стали, фитинги.

Предохранительный клапан группы безопасности

Предохранительный клапан группы безопасности защищает систему отопления от повышенного давления в трубах, даже если расширительный бак настроен и правильно работает. Клапан является аварийным устройством и при отсутствии должной реакции со стороны расширительного бака на критическое увеличение давления, сбросит лишний теплоноситель.

Предохранительный клапан группы безопасности выпускается в разных исполнениях. Самые используемыми, являются клапаны с механизмом пружинного типа. Однако на трубопроводах отопления с диаметром труб ≥ 200 мм, лучше работают клапаны с рычажно-грузовым механизмом. От предохранительного клапана требуется четкая реакция на критические моменты в системе отопления, учитывая ее инерционность. Так для труб, выдерживающих давление ≤ 0,25 Мпа, инерционность должна быть 15%, а для давления ≥ 0,25 МПа — 10%.

Диаметр предохранительного клапана группы безопасности должен быть равен диаметру патрубка подвода. Клапан должен мгновенно сработать в том случае, если расширительный бак сломан либо уже не может компенсировать увеличивающийся при нагреве объем теплоносителя. Согласно нормативам, предохранительный клапан должен врезаться в трубопровод на выходе из котла. При этом манометр устанавливается параллельно клапану.

Для того, чтобы работоспособность предохранительного клапана можно было проверить, в его верхней части расположена ручка красного цвета. Повернув ручку по стрелке можно визуально проверить работу прибора. В том случае, если предохранительный клапан не срабатывает или недостаточно хорошо держит теплоноситель, его необходимо заменить. В зависимости от того, в какой системе он работает, предохранительный клапан может быть рассчитан на разное давление. Поэтому, выбирая предохранительный клапан для группы безопасности своей системы отопления, вы должны знать параметры ее давления, как правило указанные на рубашке котла.

Для справки скажу, что в большинстве котельных установок верхний порог давления составляет 3 бара, хотя есть системы с максимальным рабочим давлением от 1.6 до 2 бар.

Где устанавливается группа безопасности для отопления

Как это не странно, группа безопасности для отопления, в том виде, который я описал, нужна далеко не везде. Многие современные котлы, не зависимо на каком топливе они работают, уже на заводе оснащены различными устройствами безопасности и не нуждаются в дополнительной защите. Это связано с международными требованиями по безопасности отопительных котлов. Устройства, заложенные в конструкцию котла, могут практически мгновенно прекратить нагрев теплоносителя при аварийном возрастании температуры или давления теплоносителя. Исключением являются только твердотопливные котлы.

Твердотопливные котлы обладают большой инерцией и сразу остановиться не могут. Даже автоматическим пеллетным котлам требуется время, чтобы до жечь топливо, попавшее в зону горения до момента аварийной ситуации, хотя термостат или контроллер при резком росте температуры теплоносителя моментально перекроют воздух. Дрова еще некоторое время будут тлеть, излучая тепло, в результате температура теплоносителя будет продолжать расти еще какое-то время, хотя и не продолжительное. Поэтому, в случае с твердотопливными котлами, установка, описанной выше группы безопасности является обязательной.

В настоящее время, производители твердотопливных котлов стали включать элементы группы безопасности в комплект поставки котла.

Монтаж группы безопасности для отопления

В том случае, если ваш котел не укомплектован группой безопасности, то ее можно приобрести отдельно. Сложность только в том, чтобы правильно подобрать приборы под свой котел. Характеристики воздухоотводчика, как правило, большой роли не играют, а вот манометр и аварийный клапан подбираются по величине максимального рабочего давления, которое указанно в инструкции по эксплуатации вашего котла.

Имея все необходимы элементы группы безопасности, можно начинать ее монтаж. Для этого вам понадобится стандартный набор слесарного инструмента.

Монтаж группы безопасности для отопления можно осуществлять двумя способами: установкой на штуцер, выходящий из котла, либо врезкой в подающий трубопровод на выходе из котла.

Если вы решились на эту операцию, следует запомнить одно главное правило. На участке между выходным патрубком котла и группой безопасности категорически запрещается ставить какую-либо арматуру. При чем, длина этого участка должна быть как можно меньше. В идеале группа безопасности должна стоять практически у самого котла.

Выбирая место для котла, а следовательно и для группы безопасности отопления, следует учитывать их визуальную доступность. Проще говоря, они должны быть сразу видны, когда попадаешь в котельную. Иногда для этого приходится выполнить монтаж на вертикальном участке трубы либо специальном кронштейне, прикрепляемом к стене.

После монтажа предохранительного клапана, к нему присоединяется сливной патрубок. Так как в большинстве случаев, в современных системах отопления используется антифриз, то присоединенный шланг необходимо опустить в пластиковую канистру. В дальнейшем, антифриз можно будет вернуть в систему отопления с помощью насоса для опрессовки системы отопления, который я вам рекомендую сразу же приобрести. Если в системе отопления вашего дома в качестве теплоносителя используется вода, то шланг от предохранительного клапана можно сразу вывести в канализацию. Вариант с антифризом более нагляден, с точки зрения контроля за системой отопления, так как вы сразу же увидите, что в системе была аварийная ситуация.

Вывод

Если вы знаете что ваш котел оснащен группой безопасности, совершенно не обязательно тратиться на дополнительные устройства, невзирая на то, что многие специалисты рекомендуют их установить. Контроллер котла чутко следит за работоспособностью всех приборов. При малейшем отклонении в работе любого из них, он просто отключит котел, а установленная за ним дополнительная группа безопасности просто окажется ненужной.

При монтаже системы отопления в моем доме, установщики тоже хотели установить группу безопасности. Я спросил их, зачем они ее хотят поставить, на что получил ответ, что они привыкли ее ставить, вот и все. Досконально изучить конструкцию, купленного мной котла они поленились. Но все же, я заставил их это сделать. В результате, после консультации, по горячей линии, с производителем котла, они пришли к выводу, что дополнительная группа безопасности для отопления моего дома не нужна.

В следующей статье я расскажу о натяжных потолках.

РЕКОМЕНДУЮ ЕЩЁ ПОЧИТАТЬ:

Создание, изменение или удаление группы безопасности сети Azure

- 15 минут на чтение

В этой статье

Правила безопасности в группах безопасности сети позволяют фильтровать тип сетевого трафика, который может входить и исходить из подсетей виртуальной сети и сетевых интерфейсов.Чтобы узнать больше о группах безопасности сети, см. Обзор группы безопасности сети. Затем выполните руководство по фильтрации сетевого трафика, чтобы получить некоторый опыт работы с группами безопасности сети.

Прежде чем начать

Примечание

Эта статья была обновлена для использования новой оболочки Azure PowerShell Az. модуль. Вы по-прежнему можете использовать модуль AzureRM, который будет получать исправления ошибок как минимум до декабря 2020 года. Чтобы узнать больше о новом модуле Az и совместимости с AzureRM, см. Представляем новый модуль Azure PowerShell Az.За Инструкции по установке модуля Az см. В разделе Установка Azure PowerShell.

Если у вас его нет, настройте учетную запись Azure с активной подпиской. Создайте учетную запись бесплатно. Выполните одну из этих задач, прежде чем приступить к оставшейся части статьи:

Пользователи портала : войдите на портал Azure с помощью своей учетной записи Azure.

Пользователи PowerShell : выполните команды в Azure Cloud Shell или запустите PowerShell со своего компьютера.Azure Cloud Shell — это бесплатная интерактивная оболочка, которую вы можете использовать для выполнения шагов, описанных в этой статье. В нем предустановлены и настроены стандартные инструменты Azure для использования с вашей учетной записью. На вкладке браузера Azure Cloud Shell найдите раскрывающийся список Выбрать среду , затем выберите PowerShell , если он еще не выбран.

Если вы используете PowerShell локально, используйте модуль Azure PowerShell версии 1.0.0 или более поздней. Запустите

Get-Module -ListAvailable Az.Network, чтобы найти установленную версию.Если вам нужно выполнить обновление, см. Раздел Установка модуля Azure PowerShell. ЗапуститеConnect-AzAccount, чтобы создать соединение с Azure.Пользователи интерфейса командной строки (CLI) Azure : выполните команды в Azure Cloud Shell или запустите интерфейс командной строки со своего компьютера. Используйте Azure CLI версии 2.0.28 или более поздней, если вы используете Azure CLI локально. Запустите

az --version, чтобы найти установленную версию. Если вам нужно установить или обновить, см. Установка Azure CLI.Запуститеaz login, чтобы создать соединение с Azure.

Учетная запись, в которую вы входите или подключаетесь к Azure, должна быть назначена роли участника сети или настраиваемой роли, которой назначены соответствующие действия, перечисленные в разделе «Разрешения».

Работа с группами безопасности сети

Вы можете создавать, просматривать все, просматривать подробности, изменять и удалять группу безопасности сети. Вы также можете связать или отделить группу безопасности сети от сетевого интерфейса или подсети.

Создать группу безопасности сети

Существует ограничение на количество групп безопасности сети, которые вы можете создать для каждого расположения и подписки Azure. Дополнительные сведения см. В разделе ограничения, квоты и ограничения подписки и служб Azure.

В меню портала Azure или на домашней странице выберите Создать ресурс .

Выберите Сеть , затем выберите Группа безопасности сети .

На странице Создать группу безопасности сети на вкладке Основные сведения задайте значения для следующих параметров:

Настройка Действие Подписка Выберите подписку. Группа ресурсов Выберите существующую группу ресурсов или выберите Создать новую , чтобы создать новую группу ресурсов. Имя Введите уникальную текстовую строку в группе ресурсов. Область Выберите нужное место. Выбрать Просмотр + создать .

После того, как вы увидите сообщение Проверка пройдена , выберите Создать .

Команды

Просмотреть все группы безопасности сети

Перейдите на портал Azure, чтобы просмотреть группы безопасности сети. Найдите и выберите Группы безопасности сети . Для вашей подписки появится список групп сетевой безопасности.

Команды

Просмотр сведений о группе безопасности сети

Перейдите на портал Azure, чтобы просмотреть группы безопасности сети. Найдите и выберите Группы безопасности сети .

Выберите имя вашей группы безопасности сети.

В строке меню группы безопасности сети в разделе Параметры вы можете просмотреть правила безопасности для входящего трафика, правила безопасности исходящего трафика , Сетевые интерфейсы и Подсети , с которыми связана группа безопасности сети .

В разделе Мониторинг вы можете включить или отключить Параметры диагностики . В разделе «Поддержка + поиск и устранение неисправностей » вы можете просмотреть Действующие правила безопасности .Дополнительные сведения см. В разделах «Ведение журнала диагностики для группы безопасности сети» и «Диагностика проблемы фильтра сетевого трафика виртуальной машины».

Дополнительные сведения о перечисленных общих параметрах Azure см. В следующих статьях:

Команды

Изменить группу безопасности сети

Перейдите на портал Azure, чтобы просмотреть группы безопасности сети. Найдите и выберите Группы безопасности сети .

Выберите имя группы безопасности сети, которую вы хотите изменить.

Наиболее частыми изменениями являются добавление правила безопасности, удаление правила, а также связывание или отключение группы безопасности сети от подсети или сетевого интерфейса или от них.

Команды

Связывание или отключение группы безопасности сети от или от подсети или сетевого интерфейса

Чтобы связать группу безопасности сети с сетевым интерфейсом или отсоединить группу безопасности сети от сетевого интерфейса, см. «Связывание группы безопасности сети с сетевым интерфейсом или отделение группы безопасности сети от сетевого интерфейса».Чтобы связать группу безопасности сети с подсетью или отсоединить группу безопасности сети от подсети, см. Раздел Изменение параметров подсети.

Удалить группу безопасности сети

Если группа безопасности сети связана с какими-либо подсетями или сетевыми интерфейсами, ее нельзя удалить. Прежде чем пытаться удалить группу безопасности сети, отделите ее от всех подсетей и сетевых интерфейсов.

Перейдите на портал Azure, чтобы просмотреть группы безопасности сети. Найдите и выберите Группы безопасности сети .

Выберите имя группы безопасности сети, которую вы хотите удалить.

На панели инструментов группы безопасности сети выберите Удалить . Затем выберите Да в диалоговом окне подтверждения.

Команды

Работа с правилами безопасности

Группа безопасности сети содержит ноль или более правил безопасности. Вы можете создавать, просматривать все, просматривать подробности, изменять и удалять правила безопасности.

Создать правило безопасности

Существует ограничение на количество правил для каждой группы безопасности сети, которые вы можете создать для каждого расположения и подписки Azure.Дополнительные сведения см. В разделе ограничения, квоты и ограничения подписки и служб Azure.

Перейдите на портал Azure, чтобы просмотреть группы безопасности сети. Найдите и выберите Группы безопасности сети .

Выберите имя группы безопасности сети, в которую вы хотите добавить правило безопасности.

В строке меню группы сетевой безопасности выберите Правила безопасности для входящего трафика или Правила безопасности для исходящего трафика .

Перечислено несколько существующих правил, в том числе некоторые, которые вы, возможно, не добавляли. Когда вы создаете группу безопасности сети, в ней создается несколько правил безопасности по умолчанию. Чтобы узнать больше, см. Правила безопасности по умолчанию. Вы не можете удалить правила безопасности по умолчанию, но можете переопределить их с помощью правил с более высоким приоритетом.

Выбрать Добавить . Выберите или добавьте значения для следующих параметров, а затем выберите OK :

Настройка Значение Детали Источник Один из: - Любой

- IP-адреса

- Метка обслуживания (правило безопасности для входящего трафика) или VirtualNetwork (правило безопасности для исходящего трафика)

- Группа безопасности приложения

При выборе IP-адресов необходимо также указать IP-адресов источника / диапазоны CIDR .

Если вы выберете Метка обслуживания , вы также можете выбрать метку обслуживания источника .

Если вы выбрали Группа безопасности приложения , вы также должны выбрать существующую группу безопасности приложения. Если вы выберете Группа безопасности приложений для Источник и Назначение , сетевые интерфейсы в обеих группах безопасности приложений должны находиться в одной виртуальной сети.

Исходные IP-адреса / диапазоны CIDR Разделенный запятыми список IP-адресов и диапазонов бесклассовой междоменной маршрутизации (CIDR) Этот параметр отображается при изменении IP-адреса Source на IP-адреса .Вы должны указать одно значение или список из нескольких значений, разделенных запятыми. Пример нескольких значений:

10.0.0.0/16, 192.188.1.1. Есть ограничения на количество значений, которые вы можете указать. Дополнительные сведения см. В разделе ограничения Azure.Если указанный IP-адрес назначен виртуальной машине Azure, укажите ее частный IP-адрес, а не общедоступный IP-адрес. Azure обрабатывает правила безопасности после того, как преобразует общедоступный IP-адрес в частный IP-адрес для правил безопасности для входящего трафика, но перед тем, как преобразовать частный IP-адрес в общедоступный IP-адрес для правил исходящей почты.Дополнительные сведения об общедоступных и частных IP-адресах в Azure см. В разделе Типы IP-адресов.

Тег службы источника Метка обслуживания из раскрывающегося списка Этот необязательный параметр появляется, если для правила безопасности входящего трафика задано значение Source на Service Tag . Тег службы — это предопределенный идентификатор для категории IP-адресов. Чтобы узнать больше о доступных сервисных тегах и о том, что каждый тег представляет, см. Сервисные теги. Группа безопасности исходного приложения Существующая группа безопасности приложения Этот параметр появляется, если вы установите Источник на Группа безопасности приложений . Выберите группу безопасности приложения, которая существует в том же регионе, что и сетевой интерфейс. Узнайте, как создать группу безопасности приложений. Диапазон портов источника Один из: - Одиночный порт, например

80 - Диапазон портов, например

1024-65535 - Список отдельных портов и / или диапазонов портов, разделенных запятыми, например

80, 1024-65535 - Звездочка (

*) для разрешения трафика на любой порт

Этот параметр указывает порты, на которых правило разрешает или запрещает трафик.Вы можете указать ограничения на количество портов. Дополнительные сведения см. В разделе ограничения Azure. Назначение Один из: - Любой

- IP-адреса

- Метка обслуживания (правило безопасности для исходящего трафика) или VirtualNetwork (правило безопасности для входящего трафика)

- Группа безопасности приложения

Если вы выбрали IP-адресов , то также укажите IP-адреса назначения / диапазоны CIDR .

Если вы выберете VirtualNetwork , трафик будет разрешен для всех IP-адресов в адресном пространстве виртуальной сети. VirtualNetwork — служебный тег.

Если вы выбрали Группа безопасности приложений , вы должны затем выбрать существующую группу безопасности приложений. Узнайте, как создать группу безопасности приложений.

IP-адреса назначения / диапазоны CIDR Список IP-адресов и диапазонов CIDR, разделенных запятыми Этот параметр отображается, если вы измените IP-адрес с на IP-адреса .Аналогично исходным IP-адресам и / диапазонам CIDR , вы можете указать один или несколько адресов или диапазонов. Вы можете указать ограничение на количество. Дополнительные сведения см. В разделе ограничения Azure.

Если указанный IP-адрес назначен виртуальной машине Azure, убедитесь, что вы указали ее частный IP-адрес, а не общедоступный IP-адрес. Azure обрабатывает правила безопасности после того, как преобразует общедоступный IP-адрес в частный IP-адрес для правил безопасности для входящего трафика, но до того, как Azure преобразует частный IP-адрес в общедоступный IP-адрес для правил исходящей почты.Дополнительные сведения об общедоступных и частных IP-адресах в Azure см. В разделе Типы IP-адресов.

Метка службы назначения Метка обслуживания из раскрывающегося списка Этот необязательный параметр появляется, если вы измените Destination на Service Tag для правила безопасности исходящего трафика. Тег службы — это предопределенный идентификатор для категории IP-адресов. Чтобы узнать больше о доступных сервисных тегах и о том, что каждый тег представляет, см. Сервисные теги. Группа безопасности целевого приложения Существующая группа безопасности приложения Этот параметр появляется, если вы установите Destination на Группа безопасности приложений . Выберите группу безопасности приложения, которая существует в том же регионе, что и сетевой интерфейс. Узнайте, как создать группу безопасности приложений. Диапазон портов назначения Один из: - Одиночный порт, например

80 - Диапазон портов, например

1024-65535 - Список отдельных портов и / или диапазонов портов, разделенных запятыми, например

80, 1024-65535 - Звездочка (

*) для разрешения трафика на любой порт

Как и в случае Диапазоны портов источника , вы можете указать один или несколько портов и диапазонов.Вы можете указать ограничение на количество. Дополнительные сведения см. В разделе ограничения Azure. Протокол Любой , TCP , UDP или ICMP Вы можете ограничить правило протоколом управления передачей (TCP), протоколом дейтаграмм пользователя (UDP) или протоколом управляющих сообщений Интернета (ICMP). По умолчанию правило применяется ко всем протоколам. Действие Разрешить или Запретить Этот параметр указывает, разрешает или запрещает это правило доступ для предоставленной конфигурации источника и назначения. Приоритет Значение от 100 до 4096, уникальное для всех правил безопасности в группе безопасности сети Azure обрабатывает правила безопасности в порядке приоритета. Чем меньше число, тем выше приоритет. Мы рекомендуем вам оставлять промежуток между номерами приоритета при создании правил, например 100, 200 и 300. Оставление промежутков облегчает добавление правил в будущем, так что вы можете дать им более высокий или более низкий приоритет, чем существующие правила. Имя Уникальное имя правила в группе безопасности сети Имя может содержать до 80 символов. Он должен начинаться с буквы или цифры и заканчиваться буквой, цифрой или знаком подчеркивания. Имя может содержать только буквы, цифры, символы подчеркивания, точки или дефисы. Описание Текстовое описание Вы можете дополнительно указать текстовое описание правила безопасности.Описание не может быть длиннее 140 символов.

Команды

Посмотреть все правила безопасности

Группа безопасности сети содержит ноль или более правил. Чтобы узнать больше об информации, отображаемой при просмотре правил, см. Обзор группы безопасности сети.

Перейдите на портал Azure, чтобы просмотреть правила группы безопасности сети. Найдите и выберите Группы безопасности сети .

Выберите имя группы безопасности сети, для которой вы хотите просмотреть правила.

В строке меню группы сетевой безопасности выберите Правила безопасности для входящего трафика или Правила безопасности для исходящего трафика .

Список содержит все созданные вами правила и правила безопасности группы сетевой безопасности по умолчанию.

Команды

Просмотр сведений о правиле безопасности

Перейдите на портал Azure, чтобы просмотреть правила группы безопасности сети. Найдите и выберите Группы безопасности сети .

Выберите имя группы безопасности сети, для которой вы хотите просмотреть сведения о правиле.

В строке меню группы сетевой безопасности выберите Правила безопасности для входящего трафика или Правила безопасности для исходящего трафика .

Выберите правило, сведения о котором нужно просмотреть. Описание всех настроек см. В разделе Настройки правил безопасности.

Примечание

Эта процедура применима только к настраиваемому правилу безопасности.Это не сработает, если вы выберете правило безопасности по умолчанию.

Команды

Изменить правило безопасности

Выполните действия, указанные в разделе Просмотр сведений о правиле безопасности.

Измените настройки, если необходимо, а затем выберите Сохранить . Описание всех настроек см. В разделе Настройки правил безопасности.

Примечание

Эта процедура применима только к настраиваемому правилу безопасности. Вам не разрешено изменять правило безопасности по умолчанию.

Команды

Удалить правило безопасности

Выполните действия, указанные в разделе Просмотр сведений о правиле безопасности.

Выберите Удалить , а затем выберите Да .

Примечание

Эта процедура применима только к настраиваемому правилу безопасности. Вам не разрешено удалять правило безопасности по умолчанию.

Команды

Работа с группами безопасности приложений

Группа безопасности приложения содержит ноль или более сетевых интерфейсов.Чтобы узнать больше, см. Группы безопасности приложений. Все сетевые интерфейсы в группе безопасности приложений должны существовать в одной виртуальной сети. Чтобы узнать, как добавить сетевой интерфейс в группу безопасности приложения, см. Добавление сетевого интерфейса в группу безопасности приложения.

Создать группу безопасности приложения

В меню портала Azure или на домашней странице выберите Создать ресурс .

В поле поиска введите Группа безопасности приложений .

На странице Группа безопасности приложений выберите Создать .

На странице Создание группы безопасности приложения на вкладке Основные сведения установите значения для следующих параметров:

Настройка Действие Подписка Выберите подписку. Группа ресурсов Выберите существующую группу ресурсов или выберите Создать новую , чтобы создать новую группу ресурсов. Имя Введите уникальную текстовую строку в группе ресурсов. Область Выберите нужное место. Выбрать Просмотр + создать .

На вкладке Обзор + создать после того, как вы увидите сообщение Проверка пройдена , выберите Создать .

Команды

Просмотреть все группы безопасности приложений

Перейдите на портал Azure, чтобы просмотреть группы безопасности приложения.Найдите и выберите Группы безопасности приложений . На портале Azure отображается список групп безопасности вашего приложения.

Команды

Просмотр сведений о группе безопасности определенного приложения

Перейдите на портал Azure, чтобы просмотреть группу безопасности приложения. Найдите и выберите Группы безопасности приложений .

Выберите имя группы безопасности приложений, сведения о которой вы хотите просмотреть.

Команды

Изменить группу безопасности приложения

Перейдите на портал Azure, чтобы просмотреть группу безопасности приложения.Найдите и выберите Группы безопасности приложений .

Выберите имя группы безопасности приложения, которую вы хотите изменить.

Выберите изменить рядом с параметром, который нужно изменить. Например, вы можете добавить или удалить Теги , или вы можете изменить группу ресурсов или Подписка .

Примечание

Вы не можете изменить местоположение.

В строке меню вы также можете выбрать Контроль доступа (IAM) .На странице Контроль доступа (IAM) вы можете назначать или удалять разрешения для группы безопасности приложения.

Команды

Удалить группу безопасности приложения

Вы не можете удалить группу безопасности приложения, если она содержит какие-либо сетевые интерфейсы. Чтобы удалить все сетевые интерфейсы из группы безопасности приложения, измените настройки сетевого интерфейса или удалите сетевые интерфейсы. Дополнительные сведения см. В разделах Добавление и удаление из групп безопасности приложений или Удаление сетевого интерфейса.

Перейдите на портал Azure, чтобы управлять группами безопасности приложений. Найдите и выберите Группы безопасности приложений .

Выберите имя группы безопасности приложения, которую вы хотите удалить.

Выберите Удалить , а затем выберите Да , чтобы удалить группу безопасности приложения.

Команды

Разрешения

Для выполнения задач в группах безопасности сети, правилах безопасности и группах безопасности приложений вашей учетной записи должна быть назначена роль участника сети или пользовательская роль, которой назначены соответствующие разрешения, как указано в следующих таблицах:

Группа безопасности сети

| Действие | Имя |

|---|---|

| Microsoft.Сеть / networkSecurityGroups / читать | Получить группу безопасности сети |

| Microsoft.Network/networkSecurityGroups/write | Создать или обновить группу безопасности сети |

| Microsoft.Network/networkSecurityGroups/delete | Удалить группу безопасности сети |

| Microsoft.Network/networkSecurityGroups/join/action | Свяжите группу безопасности сети с подсетью или сетевым интерфейсом |

Правило группы безопасности сети

| Действие | Имя |

|---|---|

| Microsoft.Сеть / networkSecurityGroups / securityRules / читать | Получить правило |

| Microsoft.Network/networkSecurityGroups/securityRules/write | Создать или обновить правило |

| Microsoft.Network/networkSecurityGroups/securityRules/delete | Удалить правило |

Группа безопасности приложений

| Действие | Имя |

|---|---|

| Microsoft.Network/applicationSecurityGroups/joinIpConfiguration/action | Присоединение IP-конфигурации к группе безопасности приложений |

| Microsoft.Сеть / applicationSecurityGroups / joinNetworkSecurityRule / действие | Присоединение правила безопасности к группе безопасности приложения |

| Microsoft.Network/applicationSecurityGroups/read | Получить группу безопасности приложения |

| Microsoft.Network/applicationSecurityGroups/write | Создание или обновление группы безопасности приложения |

| Microsoft.Network/applicationSecurityGroups/delete | Удалить группу безопасности приложения |

Следующие шаги

Управление группами безопасности с включенной поддержкой почты | Документы Microsoft

- 13 минут на чтение

В этой статье

Группа безопасности с включенной поддержкой почты может использоваться для рассылки сообщений, а также для предоставления разрешений на доступ к ресурсам в Active Directory.Дополнительные сведения см. В разделе Получатели в Exchange Online.

Что вам нужно знать перед тем, как начать?

Создать группу безопасности с включенной поддержкой почты

Используйте EAC для создания группы безопасности

В центре администрирования Exchange перейдите к Получатели > Группы .

Нажмите Новый > Группа безопасности .

На странице Новая группа безопасности заполните следующие поля:

- * Отображаемое имя : используйте это поле для ввода отображаемого имени.Это имя отображается в общей адресной книге, в строке Кому: при отправке электронной почты в эту группу и в списке групп в EAC. Отображаемое имя является обязательным и должно быть удобным для пользователей, чтобы люди узнали, что это такое. Он также должен быть уникальным в лесу.

* Псевдоним : используйте это поле для ввода псевдонима для группы безопасности. Псевдоним не может превышать 64 символа и должен быть уникальным в лесу. Когда пользователь вводит псевдоним в строке Кому: сообщения электронной почты, он преобразуется в отображаемое имя группы.

Описание : Используйте это поле, чтобы описать группу безопасности, чтобы люди знали, какова цель группы.

Организационная единица : вы можете выбрать организационную единицу (OU), отличную от используемой по умолчанию (которая является областью получателя). Если область получателя настроена на лес, значение по умолчанию устанавливается на контейнер «Пользователи» в домене Active Directory, который содержит компьютер, на котором работает EAC. Если для области получателя задан определенный домен, по умолчанию выбирается контейнер «Пользователи» в этом домене.Если для области получателя задано определенное подразделение, оно выбирается по умолчанию.

Чтобы выбрать другое подразделение, нажмите Обзор . В диалоговом окне отображаются все подразделения в лесу, которые находятся в указанной области. Выберите желаемое OU и нажмите OK .

* Владельцы : по умолчанию человек, который создает группу, является владельцем. У всех групп должен быть хотя бы один владелец. Вы можете добавить владельцев, нажав Добавить .

Члены : Используйте этот раздел, чтобы добавить участников и указать, требуется ли одобрение людям для присоединения к группе или выхода из нее.

Владельцы группы не обязательно должны быть членами группы. Используйте Добавить владельцев группы как участников , чтобы добавлять или удалять владельцев как участников.

Чтобы добавить участников в группу, нажмите Добавить . Когда вы закончите добавлять участников, нажмите ОК , чтобы вернуться на страницу Новая группа безопасности .

Установите флажок Требуется утверждение владельца. установите флажок, если вы хотите, чтобы владельцы группы получали запросы пользователей на присоединение к группе. Если вы выберете эту опцию, участники могут быть удалены только владельцами группы.

Когда вы закончите, нажмите Сохранить , чтобы создать группу безопасности.

Примечание

По умолчанию все новые группы безопасности с включенной поддержкой почты требуют аутентификации всех отправителей. Это предотвращает отправку сообщений внешними отправителями в группы безопасности с включенной поддержкой почты. Чтобы настроить группу безопасности с включенной поддержкой почты для приема сообщений от всех отправителей, необходимо изменить параметры ограничения доставки сообщений для этой группы.

Используйте Exchange Online PowerShell для создания группы безопасности

В этом примере создается группа безопасности с псевдонимом fsadmin и именем File Server Managers. Группа безопасности создается в подразделении по умолчанию, и любой может присоединиться к этой группе с одобрения владельцев группы.

New-DistributionGroup -Name "File Server Managers" -Alias fsadmin -Type security

Дополнительные сведения об использовании Exchange Online PowerShell для создания групп безопасности с включенной поддержкой почты см. В разделе New-DistributionGroup.

Как узнать, что это сработало?

Чтобы убедиться, что вы успешно создали группу безопасности с включенной поддержкой почты, выполните одно из следующих действий:

В центре администрирования Exchange перейдите к Получатели > Группы . Новая группа безопасности с включенной поддержкой почты отображается в списке групп. Под Тип группы , это Группа безопасности .

В Exchange Online PowerShell выполните следующую команду, чтобы отобразить сведения о новой группе безопасности с включенной поддержкой почты.

Get-DistributionGroup <Имя> | Имя списка форматов, RecipientTypeDetails, PrimarySmtpAddress

Изменение свойств группы безопасности с включенной поддержкой почты

Используйте EAC для изменения свойств группы безопасности с включенной поддержкой почты

В центре администрирования Exchange перейдите к Получатели > Группы .

В списке групп щелкните группу безопасности, которую вы хотите просмотреть или изменить, а затем щелкните Изменить .

На странице свойств группы щелкните один из следующих разделов, чтобы просмотреть или изменить свойства.

Общие

Используйте этот раздел для просмотра или изменения основной информации о группе.

* Отображаемое имя : это имя отображается в адресной книге в строке «Кому:» при отправке электронной почты в эту группу и в списке групп. Отображаемое имя является обязательным и должно быть удобным для пользователей, чтобы люди узнали, что это такое.Он также должен быть уникальным в вашем домене.

* Псевдоним : это часть адреса электронной почты, которая отображается слева от символа (@). Если вы измените псевдоним, основной SMTP-адрес для группы также изменится и будет содержать новый псевдоним. Кроме того, адрес электронной почты с предыдущим псевдонимом будет сохранен в качестве прокси-адреса для группы.

Описание : Используйте это поле для описания группы, чтобы люди знали, какова цель группы.Это описание отображается в адресной книге и в области сведений в центре администрирования Exchange.

Скрыть эту группу из списков адресов : установите этот флажок, если вы не хотите, чтобы пользователи видели эту группу в адресной книге. Если этот флажок установлен, отправитель должен ввести псевдоним группы или адрес электронной почты в строки Кому: или Копия: для отправки почты группе.

Подсказка

Рассмотрите возможность скрытия групп безопасности, поскольку они обычно используются для назначения разрешений членам группы, а не для отправки электронной почты.

Организационная единица : в этом доступном только для чтения поле отображается организационная единица (OU), которая содержит группу безопасности. Вы должны использовать Active Directory — пользователи и компьютеры, чтобы переместить группу в другое подразделение.

Собственность

Используйте этот раздел для назначения владельцев группы. Владелец группы может добавлять участников в группу, а также одобрять или отклонять запросы на присоединение к группе. По умолчанию человек, который создает группу, является владельцем. У всех групп должен быть хотя бы один владелец.

Вы можете добавить владельцев, нажав Добавить . Вы можете удалить владельца, выбрав его и нажав Удалить .

Членство

Используйте этот раздел для добавления или удаления участников. Владельцы группы не обязательно должны быть членами группы. В разделе Члены вы можете добавить участников, нажав Добавить . Вы можете удалить участника, выбрав пользователя в списке участников и нажав Удалить .

Подтверждение членства

Используйте этот раздел, чтобы указать, требуется ли одобрение владельца для присоединения пользователей к группе.Если вы установите флажок Требуется утверждение владельца , владелец или владельцы группы получат электронное письмо с просьбой подтвердить присоединение к группе. Как упоминалось ранее, только владельцы могут удалять участников из группы.

Примечание

Этот параметр не будет работать с группами безопасности с включенной поддержкой почты из-за ограничений, связанных с безопасностью.

Управление доставкой

Используйте этот раздел для управления тем, кто может отправлять электронную почту этой группе.

Только отправители внутри моей организации : выберите этот параметр, чтобы разрешить отправку сообщений в группу только отправителям в вашей организации.Это означает, что если кто-то за пределами вашей организации отправит сообщение электронной почты этой группе, оно будет отклонено. Это значение по умолчанию.

Отправители внутри и за пределами моей организации : Выберите этот параметр, чтобы разрешить кому угодно отправлять сообщения группе.

Вы можете дополнительно ограничить круг лиц, которые могут отправлять сообщения в группу, разрешив отправлять сообщения в эту группу только определенным отправителям. Щелкните Добавить и выберите одного или нескольких получателей.Если вы добавите отправителей в этот список, они единственные, кто может отправлять почту группе. Письма, отправленные кем-либо, не указанным в списке, будут отклонены.

Чтобы удалить человека или группу из списка, выберите их в списке и нажмите Удалить .

Важно

Если вы настроили группу, чтобы только отправители внутри вашей организации могли отправлять сообщения группе, электронная почта, отправленная от почтового контакта, будет отклонена, даже если они добавлены в этот список.

Утверждение сообщения

Используйте этот раздел для настройки параметров модерирования группы.Модераторы одобряют или отклоняют сообщения, отправленные группе, до того, как они достигнут участников группы.

Сообщения, отправляемые в эту группу, должны быть одобрены модератором. : этот флажок не установлен по умолчанию. Если вы установите этот флажок, входящие сообщения будут проверяться модераторами группы перед доставкой. Модераторы группы могут одобрять или отклонять входящие сообщения.

Модераторы группы : Чтобы добавить модераторов группы, нажмите Добавить .Чтобы удалить модератора, выберите модератора и нажмите Удалить . Если вы выбрали «Сообщения, отправленные в эту группу, должны быть одобрены модератором», и вы не выбрали модератора, сообщения в группу будут отправлены владельцам группы для утверждения.

Отправители, которым не требуется утверждение сообщения : Чтобы добавить людей или группы, которые могут обходить модерацию для этой группы, щелкните Добавить . Чтобы удалить человека или группу, выберите элемент и нажмите Удалить .

Выбор уведомлений о модерации : в этом разделе можно настроить способ уведомления пользователей об утверждении сообщения.

Уведомлять всех отправителей, если их сообщения не одобрены. : это настройка по умолчанию. Отправители внутри и вне вашей организации будут уведомлены, если их сообщения не будут утверждены.

Уведомлять отправителей в вашей организации, когда их сообщения не одобрены. : при выборе этого параметра только люди или группы в вашей организации получают уведомление, когда сообщение, которое они отправили группе, не одобрено модератором.

Не уведомлять никого, если сообщение не утверждено : при выборе этого параметра уведомления не отправляются отправителям сообщений, чьи сообщения не одобрены модераторами группы.

Варианты электронной почты

Используйте этот раздел для просмотра или изменения адресов электронной почты, связанных с группой. Сюда входят основные SMTP-адреса группы и любые связанные с ними прокси-адреса. Основной адрес SMTP (также известный как адрес для ответа) отображается в списке адресов жирным шрифтом, а значение SMTP в верхнем регистре отображается в столбце Тип .

Добавить : нажмите Добавить , чтобы добавить новый адрес электронной почты для этого почтового ящика. Выберите один из следующих типов адреса:

SMTP : это тип адреса по умолчанию. Нажмите эту кнопку, а затем введите новый SMTP-адрес в поле * Адрес электронной почты .

Примечание